IT-Security & Compliance

Security ist kein Add-on: Anwendungen und Systeme werden zunehmend komplexer. Gehen Sie bei Ihrer agilen Softwareentwicklung auf Nummer sicher – und schützen Sie den gesamten Softwarelebenszyklus (Secure SDLC): von der Planung über die Entwicklung bis zur Einführung.

Kontaktieren Sie uns!Unser Angebot: Ein ganzheitliches Sicherheitspaket

Gute Software besticht durch ihre Performance und ihre Sicherheit. Leider wird letzteres oftmals eher stiefmütterlich behandelt. Viele Unternehmen wählen den Ansatz, „Wir testen Security hinein“ oder „Vor Produktiveinsatz machen wir einen Penetrationstest“. Doch das ist nicht ausreichend, um Anwendungen ganzheitlich sicher zu machen.

Durch gezielte Workshops und Trainings entwickeln wir Ihre Mitarbeitenden zu Expert:innen im Bereich Security. Wir bilden Ihre Entwickler:innen zu „Security Champions“ aus. Damit wird Sicherheit zum Herzstück des agilen Entwicklungsteams – und DevOps zu einer Secure-DevOps-Kultur (DevSecOps).

Zu allen TrainingsUnser IT-Security & Compliance Angebot

Mit unserem ganzheitlichen Sicherheitspaket kümmern wir uns darum, dass Sie Ihre Anwendungen agil und sicher entwickeln und betreiben können. In der Cloud oder vor Ort.

Sicher und zuverlässig in die Zukunft: Die NIS2 (Network and Information Security 2 Directive), DORA (Digital Operational Resilience Act) und CRA (Cyber Resilience Act) stellen hohe Anforderungen an die IT-Sicherheit von Unternehmen. Sie zielen darauf ab, die Resilienz gegenüber Cyber-Bedrohungen zu erhöhen.

Unsere ganzheitliche Beratung und individuelle Umsetzung der Anforderungen hilft Ihnen die gesetzlichen Vorgaben zu erfüllen und Ihr Unternehmen vor Cyber-Bedrohungen zu schützen.

Unser Consulting-Angebot beinhaltet folgende Schritt:

Betroffenheitsprüfung – Ist mein Unternehmen von NIS2, DORA oder CRA betroffen?

- Bewertung, ob das Unternehmen unter die Richtlinie und Verordnungen fällt – basierend auf den vorgegebenen Kriterien

- Unterstützung bei der Selbstbeurteilung

Umfassende Risiko- & Bedarfsanalyse

- Durchführung einer Soll-Ist-Analyse zur Bewertung der aktuellen Sicherheitslage

- Ableitung von individuellen Maßnahmen anhand technischer und organisatorischer Anforderungen

- Strategische Planung zur Umsetzung der identifizierten Handlungsfelder

Effizientes Incident-Management & Meldepflichten

- Entwicklung und Implementierung von Prozessen für das Incident-Management

- Unterstützung bei Prävention, Erkennung, Reaktion und Wiederherstellung nach möglichen Vorfällen

- Detaillierte Berichterstattung zur Sicherstellung der Meldepflichten

- Schulungen und Sensibilisierung für IT- und Fachabteilungen

Aufbau von Krisenmanagement

- Aufbau eines Business-Continuity-Managements (BCM) für Krisensituationen

- Durchführung von Business-Impact-Analysen zur Bewertung potenzieller Störungen

- Aufbau eines Krisenmanagementteams mit klaren Verantwortlichkeiten und Eskalationswegen

- Entwicklung und Testen von Notfallplänen, einschließlich regelmäßiger Übungen und Aktualisierungen

Zukunftsfähiges Zugriffs- und Rollenmanagement

- Gestaltung und Implementierung von Berechtigungsstrategien und -richtlinien

- Einführung von Identity & Access Management-Lösungen zur Verwaltung von Benutzeridentitäten und Zugriffsrechten

- Definition klarer Rollen und Verantwortlichkeiten inklusive Freigabeprozesse

- Überprüfung und Weiterentwicklung der Berechtigungen

Berücksichtigung einer ganzheitlichen Cyber Hygiene

- Anwendung von Zero-Trust-Prinzipien und Asset-Management zur Stärkung der IT-Sicherheit

- Durchführung von kontrollierten Software-Updates (Patch- und Updatemanagement)

- Schulungen zur Sensibilisierung und Weiterbildung der Geschäftsführung und Mitarbeitenden

Beurteilung von Lieferketten & externen Dienstleistern

- Berücksichtigung der Lieferketten und externen Dienstleistern im Rahmen der Risikobeurteilung

- Risikobewertung aller externen Serviceunternehmen

- Einsatz von Software Bill of Materials (SBOM) zur Erhöhung der Sicherheit in der Lieferkette

Wir bieten maßgeschneiderte Ansätze, die auf die spezifischen Bedürfnisse Ihres Unternehmens abgestimmt sind. Wir begleiten Sie durch die Analyse, Planung und Umsetzung, damit alle Anforderungen erfüllt werden. Gerne unterstützen wir Sie auch bei der Sensibilisierung und Weiterbildung Ihrer Mitarbeitenden durch individuelle Trainings & Schulungen.

Mehr über KRITIS (kritische Infrastrukturen), NIS2 und DORA erfahren Sie hier:

Mehr zu NIS2 Mehr zu DORA

Der CyberRisiko-Check von Novatec bietet eine umfassende Bewertung Ihrer IT-Sicherheitslage. In einem Interview prüfen wir Anforderungen aus sechs Themenbereichen Ihrer IT-Sicherheit. Mithilfe des offiziellen BSI-Tools und basierend auf den Vorgaben der DIN SPEC 27076, vergeben wir Punkte basierend auf Ihren Antworten. Sie erhalten einen ausführlichen Bericht mit Ihrer Punktzahl und klaren Handlungsempfehlungen für jede nicht erfüllte Anforderung, gegliedert nach Dringlichkeit.

Der CyberRisiko-Check dient nicht als IT-Sicherheitszertifizierung, sondern ermöglicht Ihnen eine klare Positionsbestimmung Ihres IT-Sicherheitsniveaus. Der Check identifiziert konkrete Maßnahmen, die Sie selbst umsetzen oder bei einem IT-Dienstleister beauftragen können.

Unsere Leistung im Überblick:

Vorbereitung auf den CyberRisiko-Check

- Wir stellen Ihnen eine kompakte Checkliste zur Verfügung, um sicherzustellen, dass alle notwendigen Informationen und Dokumente für das Erstgespräch bereit sind.

- Gerne klären wir erste Fragen vor dem CyberRisiko-Check und unterstützen Sie in der Vorbereitung.

Durchführung des CyberRisiko-Checks

- In Form des Interviews erfassen wir den Stand Ihrer Informationssicherheit.

- Mit dem BSI-Tool dokumentieren wir Ihre IT-Sicherheitslage, um im nächsten Schritt die Ergebnisse hieraus abzuleiten.

Ergebnisbericht

- Wir stellen Ihren Sicherheitsstatus in einem Diagramm dar, das Ihre Stärken und Schwächen im Rahmen der Cyber Security konkret abbildet.

- Wir geben Ihnen daraus abgeleitet Maßnahmen zur Behebung identifizierter Schwachstellen, priorisiert nach Dringlichkeit, an die Hand.

Nachbereitung

- In einem weiteren Termin besprechen wir die Ergebnisse aus Punkt 3.

- Gerne unterstützen wir Sie auch bei den nächsten Schritten und der Wahl der Maßnahmen, um Schwächen zu stärken. Hierbei zeigen wir Ihnen zudem gerne eine Auswahl an Förderungen des Staates, passend zu Ihren Maßnahmen, auf.

Der CyberRisiko-Check hilft Ihnen, die Sicherheitslücken in Ihrem Unternehmen zu identifizieren und gezielt Maßnahmen zur Verbesserung Ihrer IT-Sicherheit zu ergreifen. Durch die klare Darstellung und Priorisierung der Handlungsempfehlungen können Sie effektiv und effizient handeln. Darüber hinaus profitieren Sie von fundierten Informationen über Förderprogramme, die Sie bei der Umsetzung der empfohlenen Maßnahmen finanziell entlasten.

Kontaktieren Sie uns und sichern Sie sich einen Beratungstermin.

Jetzt Kontakt aufnehmen

Potenzielle Sicherheitsrisiken frühzeitig erkennen und schließen? Wenn Sie Threat Modeling von Anfang an in Ihren Software Development Life Cycle (SDLC) integrieren, optimieren Sie Ihr gesamtes Sicherheitskonzept nachhaltig. Wir begleiten Sie bei der Umsetzung.

- Threat Modeling Workshops für das Entwicklungsteam

- Unterstützung bei der Integration von Threat Modeling in den agilen Entwicklungsprozess

- Individuelle Entwicklung eines Threat Modeling-Prozesses

- Beratung und Coaching bei der Umsetzung

- Identifizierung von Sicherheitslücken und Entwicklung geeigneter Maßnahmen

- Unterstützung bei der Sicherheitsoptimierung in verschiedenen Bereichen, z. B. IoT.

- Bereitstellung eines Use Cases zur besseren Veranschaulichung des Threat Modeling-Konzepts

- Fachliche Expertise und Ansprechpartner für Fragen rund um das Thema Sicherheit Schulung der Entwickler:innen im Umgang mit OWASP-Tipps und der OWASP Top 10

- Besprechung verschiedener Verfahren und Vorgehensweisen zur Behebung von Sicherheitslücken

Ihre Vorteile

- Vermeidung von Datenverlust und Schutz sensibler Informationen vor Hackern

- Effizientere Entwicklungsteams und mehr Kundendatenschutz

- Höhere Sicherheit Ihrer Anwendungen

- Agile Security und verstärktes Sicherheitsbewusstseins und Expertise des Entwicklungsteams

- Früherkennung von Angriffspotenzialen und Implementierung von Gegenmaßnahmen

- Risikominimierung von Hackerangriffen

- Einhaltung von Sicherheitsstandards wie dem BSI-Grundschutz und der ISO 27001-Zertifizierung

- Hohe Usability durch visuelle Darstellungen

- Produktivitätssteigerung und effizientere Projektumsetzung

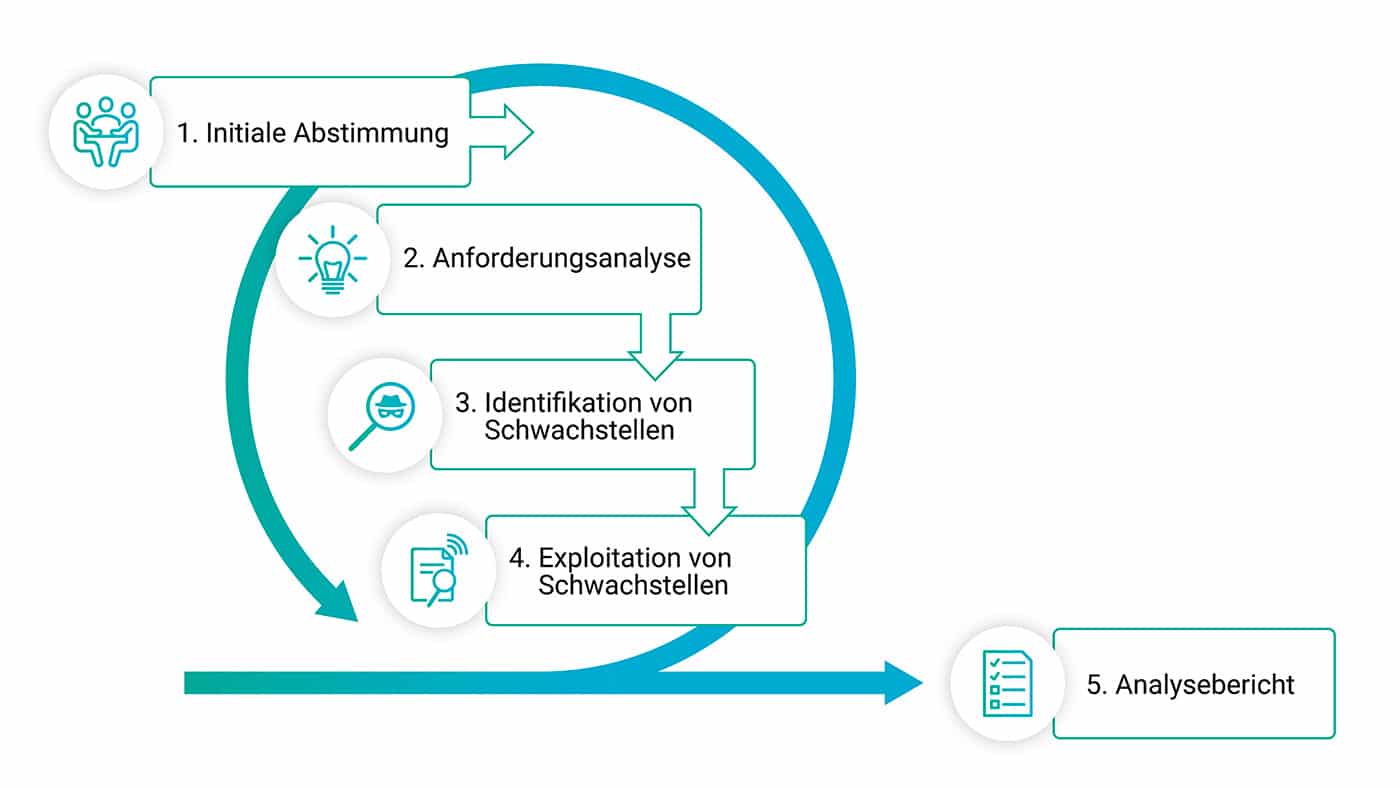

Überprüfen Sie die Sicherheit Ihrer kritischen Umgebung mit unserem umfassenden Penetration-Test:

In einer Welt zunehmender Cyberbedrohungen ist die Sicherheit Ihrer kritischen Umgebungen entscheidend. Wir bei Novatec verstehen, dass Cybersecurity weit mehr ist als nur das Identifizieren von Schwachstellen – es geht darum, eine robuste und resiliente Sicherheitsstrategie zu entwickeln, die Ihr Unternehmen umfassend schützt. In diesem Zusammenhang sind Penetrationstests ein zentraler Bestandteil unserer ganzheitlichen Sicherheitsberatung.

Wir führen gezielte Tests durch, um Ihre IT-Systeme auf potenzielle Angriffsvektoren zu überprüfen. Dabei setzen wir auf modernste Methoden, um reale Bedrohungsszenarien zu simulieren und so mögliche Schwachstellen zu identifizieren, bevor diese von tatsächlichen Angreifern ausgenutzt werden können.

Unsere Penetration-Testing Leistungen im Überblick:

- Application Testing: Prüfung von Webanwendungen, mobilen Apps und APIs auf Sicherheitslücken.

- Server Infrastructure Testing: Testen interner Systeme und Server auf Sicherheitsrisiken durch Konfigurationen oder fehlende Updates.

- Network-Infrastructure Testing: Analyse Ihrer Netzwerkinfrastruktur, um Schwachstellen in Design und Konfiguration zu identifizieren.

- Cloud Security Testing: Absicherung von Cloud-Umgebungen durch Tests auf Infrastruktur- und Anwendungsebene.

Sie möchten Ihre Informationssicherheit in der Praxis erhöhen?

Sie müssen aufgrund externer Anforderungen einen Penetration-Test durchführen?

Auf Wunsch unterstützen wir Sie auch bei der Umsetzung der empfohlenen Maßnahmen – bei Novatec endet der Penetration-Test nicht nur mit der Übergabe des Abschlussberichts.

Nehmen Sie jetzt unverbindlich Kontakt mit uns auf. Wir erstellen Ihnen schnellstmöglich ein individuelles Angebot.

Jetzt Kontakt aufnehmen

In einer zunehmend vernetzten Welt ist die Verwaltung digitaler Identitäten entscheidend für die Sicherheit und Effizienz Ihres Unternehmens. Ein starkes Identity and Access Management (IAM) schützt nicht nur Ihre sensiblen Daten, sondern sorgt auch dafür, dass die richtigen Personen zur richtigen Zeit auf die richtigen Ressourcen zugreifen können.

Unsere Dienstleistungen im Identity & Access Management (IAM) umfassen:

- Konzeption & Einführung:

Ein solides Fundament ist der Schlüssel für den Erfolg Ihres IAM-Projekts. Unsere Security-Experten erstellen daher eine gründliche Soll-Ist-Analyse und entwickeln eine maßgeschneiderte Strategie mit priorisierten Anforderungen, einer Roadmap und optimalen Integrationslösungen.

- Produkt-Auswahl:

Die Wahl des richtigen IAM-Systems bestimmt den Erfolg und die Sicherheit Ihrer IT-Landschaft. Mit unserer herstellerunabhängigen Expertise finden wir die optimale Lösung, maßgeschneidert auf Ihre Prioritäten – von Open-Source bis hin zu umfassenden kommerziellen Komplettlösungen.

- Individuelle Anpassung des IAM-Systems:

Nach der Erstinstallation oder Anpassung bestehender IAM-Systeme unterstützen wir dort, wo der Herstellersupport endet. Unsere langjährige Softwareengineering-Expertise hilft, typische Fallstricke zu vermeiden und Ihr System passgenau an Ihre Bedürfnisse anzupassen.

- Anwendungsintegration:

Ob bei der Einführung eines neuen IAM-Systems oder der Integration Ihrer bestehenden Anwendungen – wir stehen Ihnen mit unserer ganzheitlichen Consulting- und Softwareengineering-Erfahrung zur Seite. Wir entwickeln maßgeschneiderte Integrationslösungen, die zu Ihrem Technologie-Stack passen, und setzen diese um. Dank unserer engen Kontakte zur IETF und OpenID Foundation kennen wir die neuesten Standards und Best Practices, um Ihnen die sicherste und effektivste Lösung zu bieten.

- Training:

Gut geschulte Teams sind der Schlüssel zur sicheren und effektiven Nutzung von IAM-Systemen. Unsere flexiblen Trainingsprogramme vermitteln sowohl theoretisches Wissen als auch praktische Fähigkeiten, damit Ihre Architekten, Entwickler und Projektleiter optimal vorbereitet sind.

Mit Novatec haben Sie den idealen Partner für Ihr IAM-Projekt an Ihrer Seite: Als herstellerunabhängige IT-Beratung begleiten wir Sie von der Konzeption über die Produktauswahl bis zur Anpassung und Integration. Unsere Expertise in Industriestandards ermöglicht maßgeschneiderte Lösungen, die Ihre Sicherheits- und Geschäftsanforderungen optimal erfüllen.

Weitere Einblicke zu IAM

Novatec ist jetzt Teil des CyberCompare Anbieterverzeichnis

Wir freuen uns, mitteilen zu können, dass wir in das Anbieterverzeichnis von CyberCompare aufgenommen wurden. Dies bestätigt erneut unser Engagement und unsere Kompetenz als unabhängiger Lösungsanbieter für Cybersicherheit, Unternehmen bei der Entwicklung und Umsetzung einer nachhaltigen und ganzheitlichen IT-Sicherheitsstrategie zu unterstützen.

Mehr dazuIhre Vorteile:

Schutz vor Datenverlust:

Durch die Implementierung unseres Sicherheitsaspekts minimieren Sie das Risiko von Datenlecks und schützen Ihr Unternehmen vor schwerwiegenden Folgen.

Frühzeitige Integration von Sicherheit:

Sicherheit wird nicht nachträglich hinzugefügt, sondern von Anfang an berücksichtigt, wodurch potenzielle Schwachstellen und Risiken frühzeitig erkannt und behoben werden können.

Kostenersparnis:

Die Implementierung von Sicherheitsaspekten ist eine lohnende Investition: Sie vermeiden Sicherheitsvorfälle und Datenverlust und verhindern vorbeugend erhebliche finanzielle Schäden.

Stärkung des Sicherheitsbewusstseins:

Durch gezielte Workshops und Trainings entwickeln wir Ihre Mitarbeitenden zu „Security Champions“ mit starkem Sicherheitsbewusstsein.

Ganzheitliche Sicherheitsmaßnahmen: Unser Sicherheitspaket umfasst verschiedene Methoden und Techniken, wie beispielsweise Threat Modeling, Security Code Reviews, SAST und DAST-Tests, Web Application Security nach OWASP Top Ten und Echtzeit-Intrusion Detection. Durch die Kombination dieser Maßnahmen erhalten Sie einen umfassenden Schutz für Ihre Anwendungen und Systeme.

Projektbewertung und Reifegradmodelle:

Wir unterstützen Sie bei der Bewertung Ihrer Projekte hinsichtlich ihrer Sicherheitsreife. Dadurch erhalten Sie Einblicke in den aktuellen Sicherheitsstatus Ihrer Projekte und können gezielte Maßnahmen zur Verbesserung der Sicherheit ergreifen.

Kontinuierliche Weiterentwicklung der Sicherheit:

Wir bilden nicht nur Ihre Entwickler:innen zu Security-Champions aus, sondern fördern auch die Ausbildung weiterer Sicherheitsexpert:innen in Ihrem Unternehmen. Sicherheit bleibt somit kontinuierlich im Fokus.

Unsere Kunden

Zu den ReferenzenPublikationen

Insights

In externen Fachmedien, Whitepapers und dem firmeneigenen Blog geben unsere Expert:innen aufschlussreiche Einblicke in ihre Denk- und Arbeitsweise.

Zu allen InsightsSie haben Fragen?

Wir lieben es, gemeinsam Lösungen zu finden und spannende Projekte zu realisieren. Wir freuen uns, Sie zielgerichtet bei Ihrem Anliegen zu unterstützen. Sprechen Sie uns einfach an!

Jetzt Kontakt aufnehmen